Défis de sécurité dans le cloud: comment assurer la sécurité dans le cloud

Défis de sécurité dans le Cloud

L’un des principes clés du cloud computing est la réduction de la propriété et de la maintenance du matériel et des logiciels, ce qui permet aux organisations de se concentrer sur leurs stratégies et leurs points forts.

Nous observons déjà cette tendance avec les organisations qui consolident les serveurs d’impression distants vers des centres de données centralisés sous la forme d’une impression sans serveur.

Bien que les avantages financiers et opérationnels soient évidents et similaires, l’informatique en nuage va encore plus loin en éliminant complètement le fardeau de la gestion de l’infrastructure et en permettant aux organisations d’aligner rapidement la technologie de l’information sur les stratégies commerciales grâce au provisionnement à la demande.

Cependant, en adoptant un service de cloud computing, les entreprises doivent abandonner le contrôle direct de tout système qu’elles déplacent vers le cloud, ce qui engendre naturellement des inquiétudes sur la sécurité.

Ce document abordera les préoccupations de sécurité courantes des entreprises concernant le déplacement de leur infrastructure d’impression vers le cloud et la manière dont UniPrint Infinity garantit la sécurité dans le cloud.

Certains des défis de sécurité Cloud courants sont les suivants:

- Interfaces non sécurisées

- Gestion des identités et des informations d’identification

- Détournement de compte et de trafic

- Les violations de données

- Perte de données

- Vulnérabilités technologiques partagées

Les problèmes de sécurité ci-dessus seront résolus pour le déploiement UniPrint Infinity dans Microsoft Azure et UniPrint Cloud.

Interfaces non sécurisées

Généralement, les API et les interfaces utilisateur constituent la partie la plus exposée de tout système d’application cloud. Par conséquent, des contrôles adéquats les protégeant d’Internet constituent la première ligne de défense.

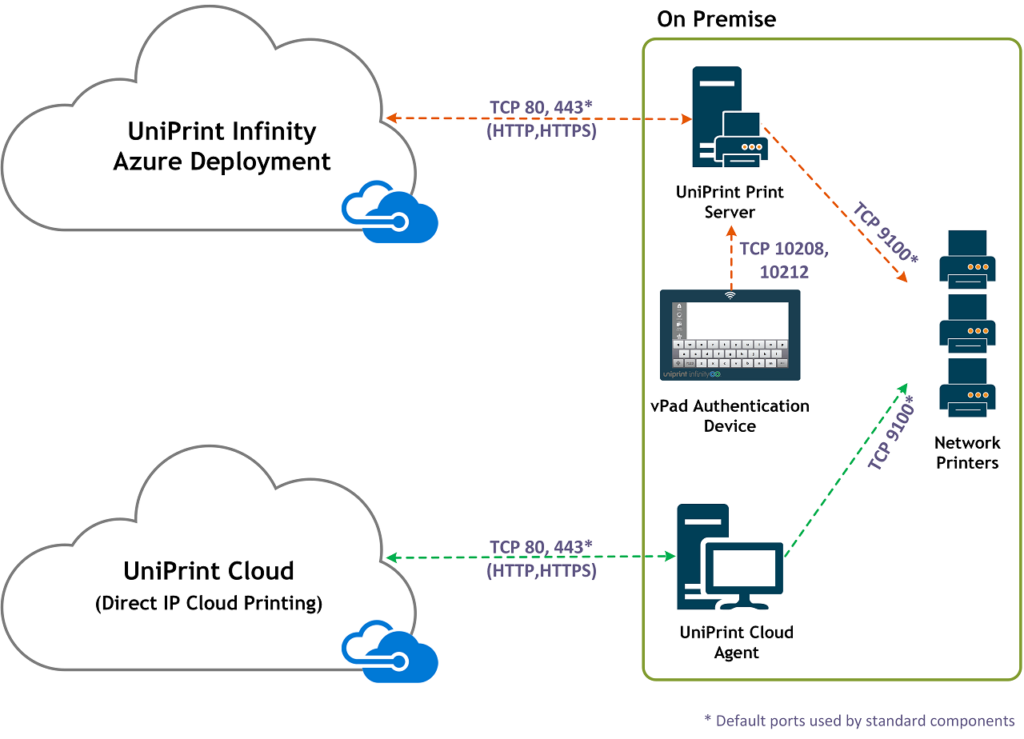

Comme UniPrint Infinity Azure Deployment et UniPrint Cloud utilisent Microsoft Azure Active Directory (AD) et SQL, la connexion à UniPrint Infinity ou UniPrint Cloud à partir d’une adresse IP externe est gérée par Azure.

Identity and Credential Management

Des incidents tels que des violations de données peuvent survenir en raison d’une gestion insuffisante des identités et des informations d’identification. L’échec d’utiliser l’authentification multifactorielle et l’utilisation de mots de passe faibles sont généralement le coupable.

UniPrint Infinity Azure Deployment et UniPrint Cloud exploitent la gestion des identités et des accès Azure Active Directory.

Pour le déploiement UniPrint Infinity Azure, un répertoire sur site peut être intégré à Azure AD pour une solution de gestion des identités hybride.

Détournement de compte et de trafic

Le moyen le plus simple de pirater les comptes et le trafic consiste à obtenir les informations d’identification de l’utilisateur et l’écoute clandestine du trafic.

Avec des informations d’identification volées, les pirates peuvent accéder aux zones critiques d’un système de cloud computing et compromettre la confidentialité, l’intégrité et la disponibilité de ce système. Cette vulnérabilité est traitée à l’aide d’Azure AD et sensibilise les utilisateurs à la création et à l’utilisation de mots de passe forts.

Pour éviter le piratage, UniPrint Infinity utilise la sécurité Azure qui garantit que toutes les connexions à la base de données SQL Azure sont cryptées à l’aide de (SSL / TLS) à tout moment pendant que les données transitent vers et depuis la base de données.

Les données entre le serveur d’impression UniPrint et un périphérique vPad utilisent le bit RC4-64. Ce schéma de chiffrement inférieur est nécessaire pour se conformer aux réglementations d’exportation des dispositifs de cryptographie américains.

Un cryptage de 256 bits et une architecture en option sont également une option disponible pour réduire tout risque de reniflement.

Infractions aux données

Une violation de données est un incident au cours duquel des informations sensibles ou confidentielles sont diffusées, visualisées ou volées par un utilisateur non autorisé. Une violation peut être le résultat d’une attaque primaire ou simplement d’une erreur humaine.

Les violations de données ne sont pas uniques au cloud computing et peuvent même se produire dans les réseaux traditionnels, mais elles semblent être l’une des principales préoccupations de la plupart des entreprises, probablement en raison des ressources partagées dans un centre de données tiers.

La meilleure et la plus simple mesure pour éviter une violation de données consiste à gérer correctement l’identité de l’utilisateur et l’accès aux informations sensibles en appliquant l’authentification multifacteur et en utilisant le chiffrement. Microsoft Azure AD est utilisé pour résoudre ce problème.

Pour l’impression, cependant, une autre violation de données possible est de laisser des documents sensibles sur une imprimante partagée. Cela se produit évidemment après qu’un utilisateur clique sur Imprimer, devient distrait et oublie ensuite qu’ils ont imprimé quelque chose en premier lieu. La solution consiste à changer la façon dont les utilisateurs impriment en les rendant plus conscients de leurs habitudes d’impression.

C’est là qu’intervient l’impression sécurisée par tirage. Avec l’impression sécurisée par tirage, l’utilisateur doit saisir un mot de passe sur l’imprimante ou sur un dispositif d’authentification afin de libérer son travail d’impression sur une imprimante pour l’imprimer.

Comme ils sont déjà à l’imprimante, la distraction est réduite au minimum et les documents imprimés sont collectés immédiatement.

En utilisant UniPrint SecurePrint, l’authentification multi-facteurs peut être utilisée lorsque l’utilisateur doit taper sa carte RFID ou HID et entrer un mot de passe SecurePrint avant que son travail d’impression ne soit publié.

Perte de données

Les données stockées dans le cloud peuvent être perdues pour des raisons autres que celles d’une attaque de hacker. Les données peuvent être accidentellement effacées par un employé autorisé ou perdues suite à une catastrophe physique telle qu’un tremblement de terre ou un incendie.

Microsoft Azure offre de nombreuses façons de sauvegarder et de stocker des données, y compris une option pour stocker des données hors site à plusieurs endroits.

Vulnérabilités technologiques partagées

Comme le cloud computing utilise la multitenancy, les systèmes et les données de diverses organisations sont placés à proximité les uns des autres. Puisque la mémoire et les ressources sont partagées, l’accès aux données d’un locataire peut permettre d’accéder aux données d’autres locataires.

La mise en œuvre régulière de correctifs peut grandement contribuer à éviter cela, tout en utilisant une forte compartimentation, de sorte que les locataires individuels n’affectent pas les activités des autres locataires.

Ceci est particulièrement vrai pour une implémentation SaaS telle que UniPrint Cloud. Depuis qu’UniPrint Cloud s’exécute dans Microsoft Azure, Azure prend en charge la majeure partie de l’isolation, notamment Microsoft Azure SQL Database, qui utilise des mesures d’isolation de base de données pour garantir que les locataires n’ont accès qu’à leurs données.

Assurer la sécurité du cloud

L’impression en nuage et le cloud computing en général nécessitent une approche multicouche en matière de sécurité afin de répondre à diverses préoccupations de sécurité.

La responsabilité de garantir la sécurité de l’impression incombe à la fois au fournisseur et au client. Le fournisseur est responsable de la sécurité de l’infrastructure cloud fournie et des données du client.

Le client est responsable de s’assurer que l’accès à ses données est sécurisé en imposant l’authentification de l’utilisateur et que l’accès physique à la prémisse est sécurisé.

UniPrint Infinity et UniPrint Cloud étant hébergés dans Microsoft Azure, Microsoft est responsable de l’infrastructure, en veillant à ce que leur centre de données soit sécurisé et en veillant à ce que les données de chaque client soient isolées.

Cependant, pour garantir une impression réellement sécurisée, le risque de violation de données provenant de documents sensibles laissés sur des imprimantes partagées doit être réduit.

UniPrint SecurePrint et le périphérique d’authentification UniPrint vPad étendent la sécurité fournie par Microsoft Azure en garantissant que les documents sensibles ne sont pas laissés sur les imprimantes partagées.

Les utilisateurs sont obligés d’imprimer consciemment et l’authentification multifactorielle est requise afin de libérer leurs travaux d’impression pour l’impression. SecurePrint s’intègre facilement avec Active Directory et Imprivata OneSign.

Pour l’authentification multifacteur, l’UniPrint vPad est livré avec un lecteur RFID ou HID intégré. Des lecteurs de cartes externes sont également disponibles à l’achat. Comme le vPad est compatible avec tous les modèles et marques d’imprimantes, la standardisation d’une flotte d’imprimantes existante n’est pas nécessaire.

Qu’une entreprise transfère l’ensemble de son infrastructure informatique au cloud ou seulement son infrastructure d’impression, UniPrint Infinity dispose d’une solution d’impression sécurisée facile à intégrer avec une configuration minimale.

Try UniPrint InfinityCloud

Whether you are printing at the office or at home, UniPrint InfinityCloud is the cloud printing solution of choice for your organization.

Messages récents

- Tout ce que vous devez savoir sur le correctif de sécurité Microsoft PrintNightmare

- New Printing Security Nightmare You Need to Be Aware of in 2021

- 4 options à considérer avec la fin de vie de Google Cloud Printing

- UniPrint Infinity lance la prise en charge de l’impression universelle par Microsoft

- Process Fusion avec succès Conforme à SOC 2 Type 2

- UniPrint Infinity: Êtes-vous prêt pour Citrix Synergy ’19?

- Construire une stratégie de sécurité de l’impression: 7 facteurs à prendre en compte

- HIMSS 2019 – Transformation digitale par entrée et sortie numérique

- 6 Trends that will Redefine the Print Industry in 2019

- 3 meilleures pratiques de mise en œuvre pour préparer un environnement VDI

- Voir tout